Z

miesiąca na miesiąc, coraz więcej czasu poświęca się na dyskusjach, związanych z tematem tzw. DPIA i analiza ryzyka. Każdy ma swój sposób, arkusz lub autorską aplikację. Jedni oferują przeprowadzenie takiej analizy za 500 zł, inni za 600 000 zł. Sprawdźmy o co tak naprawdę chodzi

i co się kryje za pojęciem analizy ryzyka i DPIA – lub jak ktoś woli, ocena skutków przetwarzania.

Kwestia odpowiedniego szacowania ryzyka nabrała rozpędu, gdy w decyzji organu, dotyczącej spółki Morele – ów kontrola zakończyła się nałożeniem kary około 2 mln zł przez polski Urząd Ochrony Danych Osobowych – UODO zwrócił uwagę, że nie uwzględniono zagrożeń, które wystąpiły i doprowadziły do wycieku. Na ten moment zobacz, jak RODO wpływa na pocztę e-mail.

Analiza ryzyka, jako nieodłączny proces w jednostce

Jak wiadomo, wyciek to udostępnienie informacji, w tym danych osobowych, osobie nieupoważnionej. Zaś incydentem bezpieczeństwa mamy do czynienia, gdy nieprawidłowości w przetwarzaniu danych osobowych, prowadzą do ryzyka utraty praw i wolności przez osobę, której dane dotyczą. By omówić jeszcze szerzej nasz temat analizy ryzyka i DPIA, czyli oceny skutków przetwarzania, przedstawię na jednym przykładzie, ale użyjemy różnych metod. Pamiętajmy, że ani RODO, ani ustawa o ochronie danych osobowych, ani żaden organ w Europie, nie wydał konkretnych wymagań i zaleceń, jaką metodą należy przeprowadzać szacowanie ryzyka oraz ocenę skutków przetwarzania tj. wpływu podejmowanych decyzji, dotyczących przetwarzania danych.

Opis sytuacji:

Na 2 piętrze w bloku znajduje się kawalerka z oknem. Zamieszkuje ją niedawna studenta rachunkowości Karolina wraz ze swoim kotem Eustachym. Karolina pracuje jako freelancer z domu, używa do tego laptopa. Ważne są dla niej dane Klientów, ale najbardziej martwi się o swojego kota, by go nie stracić. Chcemy przeprowadzić analizę ryzyka…

#1 – Metoda „Mocne/Słabe strony”

Bierzemy kartę i długopis, a następnie dzielimy ją na pół. W lewej kolumnie wypisujemy słabe strony, a w prawej mocne. Po wykonaniu zadaniu, wykonujemy podsumowanie. To wszystko!

Przykład:

Aktywa: kot, ja (Karolina), laptop, mieszkanie, sąsiedzi

Mocne strony:

- Eustachy jest tresowanym kotem i nie oddala się sam z mieszkania;

- Sąsiedzi znają Eustachego, więc jakby go ktoś zabrał/ukradł to ktoś powinien zauważyć. Dodatkowo jest monitoring wokół budynku.

- Eustachy jest szczepiony, więc jest mniejsze ryzyko chorób

Słabe strony:

- Karolina może zapomnieć zamknąć okno i Eustachy może uciec

- W łazience jest niebezpieczny, stary piecyk gazowy. Pewnego dnia kawalerka może wylecieć w powietrze – łącznie z Eustachym.

- Karolina może np. zostać potrącona przez pędzącą hulajnogę, stracić przytomność i nikt nie nakarmi kota.

Podsumowanie: Należy wymienić natychmiast stary piecyk bo zagraża kotu, mi, a nawet sąsiadom. Na oknie zamontuję moskitierę, tak by całego nie otwierać. Co do kwestii hulajnogi, akceptuję ryzyko. To się przecież może zdarzyć każdemu – to sytuacja losowa.

Analiza ryzyka pozwala na identyfikację, ocenę i monitorowanie poziomu ryzyka w sposób jakościowy i ilościowy.

#2 Metoda – analiza ryzyka przez podatności

Aktywa: kot, ja (Karolina), laptop, mieszkanie, sąsiedzi

Skala wpływu zagrożeń: mały [0-45]; średni [46-65]; duży [66-85]; maksymalny [86-100]

Skala prawdopodobieństwa: niskie [1-40%]; średnie [41-60%]; duże [61%-100%]

Skala ryzyka: małe, czyli nieznaczące [0-30], średnie, czyli skutki odczuwalne, ale nie tragiczne

[31-50]; duże, czyli skutki bardzo niekorzystne i prawdopodobne [51-70]; maksymalne, skutki krytyczne

i pewne [71-100]

Podatności:

– szyba jest podatna na wybicie

– laptop jest podatny na zalanie

– kot jest podatny na chęć ucieczki

Zagrożenia i opis wpływu na aktywa:

– wybicie szyby w oknie przez złodzieja i porwanie laptopa + kot ucieka – maksymalne skutki [100]

– niedomknięcie okna, więc ucieka kot, – duże skutki [80]

– niedomknięcie okna i padający deszcz, powoduje zalanie laptopa – średnie skutki [58]

Zabezpieczenia (optymalnie działające na podatność)

– montaż krat w oknie

– przyklejenie folii antywłamaniowej

– trzymanie laptopa w szufladzie

Degradacja (utrata wartości)

Dla „kot ucieka”, Degradacja = wartość kota – 100%

Dla „laptop zalany”, Degradacja = wartość laptopa + wartość danych – 100% + ryzyko konsekwencji np. kary RODO.

Prawdopodobieństwo

Dla zagrożenia „wybicie szyby i kradzież” = niskie (około 20%), możliwe, ale nie wydarzyło się

w ostatnich 5 latach, ani nie znam przypadku w sąsiedztwie oraz wśród znajomych.

Dla zagrożenia „niedomknięcie okna i ucieczka kota” = wysokie (70%), już tak raz było, ale odnalazłam go + koleżance tak uciekł kot.

Dla zagrożenia „niedomknięcie okna i zalanie laptopa” = średnie (45%), bardzo możliwe

i prawdopodobne, ale nigdy się nie zdarzyło.

Obliczenie ryzyka:

Ryzyko = Prawdopodobieństwo X Skutek, więc liczymy poszczególne wartości ryzyka:

Dla zagrożenia „wybicie szyby i kradzież” = 20% x 100 -> 20 – wartość ryzyka R1

Dla zagrożenia „niedomknięcie okna i ucieczka kota” = 70% x 80 -> 56 – wartość ryzyka R2

Dla zagrożenia „niedomknięcie okna i zalanie laptopa” = 45% x 58 -> 26 – wartość ryzyka R3

R(całkowite) = (R1+R2+R3)/3 = 34

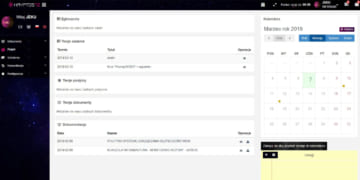

Podsumowanie: duże ryzyko wystąpiło dla „niedomknięcie okna i ucieczka kota”. Dlatego Karolina postanowiła, zamontować kraty w oknach. Wpływ tego zabezpieczenia, wyklucza kluczowe podatności. W pozostałym zakresie ryzyko jest akceptowalne, lecz będzie monitorowane metodą raportów, opartych na mocnych i słabych stronach. By ułatwić realizację zadań, wdrożono również program do analizy ryzyka. To samo oprogramowanie do DPIA, nadaje się idealnie.

Co się wydarzyło?

Powyżej zaprezentowałem 2 metody analizy ryzyka, co ciekawe każda z nich jest prawidłowa. Tylko od administratora danych, zależy, której użyje w swojej organizacji. To zarząd, a nie inspektor ochrony danych określa skalę i kryteria akceptacji oraz formy monitorowania.

Koszt analizy ryzyka

Jak widać na powyższym przykładzie, w zależności od oczekiwanych efektów, a co za tym idzie, poziomu kompetencji i skrupulatności, zależy cena. Doświadczony bezpiecznik, przeprowadza analizę ryzyka z oceną skutków przetwarzania, każdym spojrzeniem na poszczególne aktywa tj. elementy naszej organizacji.

Czego oczekiwać od analizy ryzyka?

Jak sama nazwa mówi, szacowanie ryzyka powinno umożliwić tzw. ocenę jakościową. Taką możliwość daje druga metoda. Dla zespołu merytorycznego Kryptos72, największą wartością dodaną jest odpowiednia identyfikacja podatności i zagrożeń i dobranie takich zabezpieczeń, które przy pojedynczym zastosowaniu wykluczą maksymalną liczbę zagrożeń. Dla zarządu Kryptos72 oraz wielu innych naszych Klientów, liczy się również informacja nt. konkretnych kosztów wystąpienia zagrożeń oraz kosztów inwestycji, które wykluczą lub zminimalizują wpływ zagrożeń. Jeśli realizujemy analizę ryzyka, wyłącznie jako obowiązek formalny, to lepiej poświęćmy ten czas na partyjkę w szachy lub czas z przyjaciółmi. Dobrze przeprowadzona analiza ryzyka, na podstawie danych z audytu, to skarb dla każdej organizacji. Profesjonalna analiza ryzyka z oceną skutków przetwarzania, pozwala na świadome podejmowanie decyzji strategicznych, a przy okazji staje się nawykiem, dzięki któremu spełniamy wymagania w zakresie ochrony w fazie projektowania i tzw. domyślnej ochrony – o czym mówi RODO, ale więcej o tym, w innym artykule.

Jaki program do zarządzania analizą ryzyka?

Kartka i długopis to najtańsze zasoby, umożliwiające analizę ryzyka. Nieco bardziej efektywnym rozwiązaniem jest narzędzie udostępnione przez francuski organ ochrony danych, przetłumaczone przez polskie UODO. Profesjonalnym, dostępnym i poczciwym programem do symulacji i analiz, zawsze będzie Excel.

Jeśli jednak, chciałbyś skorzystać z gotowych metod analizy ryzyka, wybierz najbardziej kompleksowe oprogramowanie do RODO, którego używamy każdego dnia. Stworzony przez ekspertów, przy zjednoczeniu sił członków w zasadzie wszystkich organizacji, działających w Europie oraz w USA, związanych z zarządzaniem bezpieczeństwem. Konsultacjami, doświadczeniem i praktyką, dzielili się wojskowi Marines, praktycy tj. audytorzy certyfikujący ISO 27001 z Wielkiej Brytanii, jak również polscy członkowie SABI, czy KSOIN. Wszystkim Wam jeszcze raz pragniemy gorąco podziękować i rozwijamy się dalej. Bez Was, drodzy Eksperci oraz drodzy Klienci, nasza wiedza byłaby jałowa i szczątkowa, ukierunkowana na konkretną branżę, a dzięki synergii, mogliśmy zbudować tak elastyczny program, zwany jako „oprogramowanie do rodo”.

Podsumowanie

Analiza ryzyka - DPIA

Pamiętamy jednak wszyscy, że Kryptos szacował ryzyko, jeszcze zanim pojawiły się głosy o RODO, gdyż historia programu do analizy ryzyka, sięga wymagań ISO 27001, które jest uznawane przez Urząd Ochrony Danych Osobowych, jako źródło wiedzy i procedur dla realizacji RODO.

Z PROGRAMEM DO RODO

- Analiza ryzyka metodą podatności

- Ocena skutków przetwarzania

- Program do analizy ryzyka

BEZ PROGRAMU DO RODO

- Brak wiedzy

- Wykorzystanie zewnętrznej firmy

- Duże koszta finansowe

Najnowsze komentarze