Ś

wiat był zaskoczony, gdy rozeszły się wieści, że szef Amazon, został zhakowany przez księcia Arabii Saudyjskiej Mohammeda bin Salmana. Ludzie wciąż o tym rozpamiętują, ponieważ pomysł, że kierownictwo firmy będzie celem rządu, jest całkowicie uzasadnioną, choć szokującą koncepcją.

Zobacz także: 16 najlepszych praktyk, aby zwiększyć poprawę bezpieczeństwa cybernetycznego

To, co stało się z Bezosem, polegało na tym, że członek rodziny królewskiej Arabii Saudyjskiej, którą wszyscy nazywają MbS, podobno wysłał do Bezosa spreparowany film za pośrednictwem wiadomości WhatsApp 1 maja 2018 r. Dwaj mężczyźni spotkali się na małej kolacji w kwietniu 2018 r. i wymienili się numerami telefonów. Cztery tygodnie później Bezos otrzymał wideo o wielkości 4,22 MB za pośrednictwem WhatsApp.

Film rzekomo wykorzystał błąd WhatsApp do pobrania i zainstalowania złośliwego oprogramowania na osobistym iPhonie Bezosa, który następnie wyodrębnił z niego dane. Dlaczego tak się stało? Cóż, prezes Amazon jest właścicielem gazety The Washington Post, która zatrudniała Jamala Khashoggi, zamordowanego przez saudyjskich agentów w 2018 roku.

Zawsze bądź czujny na potencjalne ataki na urządzenia mobilne

Nikt nigdy nie wie, kto próbuje szpiegować firmę lub jakich informacji szuka. Dlatego zawsze należy zachować czujność i chronić tajemnice swojej firmy oraz prywatność swoich Klientów. Twoje dane są również narażone na wyciek – również rykoszetem.

Aaron Turner, prezes i dyrektor ds. bezpieczeństwa Highside, firmy zajmującej się technologią rozproszonej tożsamości i bezpiecznej współpracy, powiedział, że zahartowane urządzenia z Androidem są lepsze, niż urządzenia z iOS, ponieważ urządzenia z systemem iOS polegają na modelu bezpieczeństwa z jednym punktem awarii i nie pozwalają użytkownikom wybierać, które szyfrowanie ma być zaufane przez ich urządzenie.

Turner wyjaśnił: „W naszych własnych badaniach wykazaliśmy, że możliwe jest, że korzenie zaufania preinstalowane na wszystkich urządzeniach iOS mogą być bardzo podatnym gruntem do atakowania urządzeń mobilnych w sposób opisany w raporcie FTI Consulting. Apple nie zezwala na zewnętrzne monitorowanie swoich urządzeń lub systemów operacyjnych, pozwalając atakującym całkowicie usunąć wszelkie dowody kryminalistyczne – po prostu wymuszając zamknięcie urządzenia, a prawie wszystkie dowody zostają zniszczone po zakończeniu ponownego uruchamiania. ”

Ale nie można powstrzymać niektórych cyberataków… „Niestety, w przypadku exploitów zero-day, takich jak te, które prawdopodobnie zostały wykorzystane w przypadku Bezosa, nawet najlepsze narzędzia do ochrony przed zagrożeniami nie są w stanie ochronić użytkowników przed tą klasą ataków. Współpracowaliśmy z kilkoma organizacjami w celu opracowania programów chroniących kadrę kierowniczą od tego rodzaju ataków, ale wymagają one zasobów i dyscypliny operacyjnej, aby były skuteczne ”- powiedział.

Turner powiedział, że każdy bez odpowiednio utrzymanego urządzenia mobilnego jest zagrożony(co oznacza, że aktualizacje bezpieczeństwa zainstalowane w ciągu trzech tygodni od wydania). Przede wszystkim pozbądź się WhatsApp na telefonach w swojej firmie. Facebook jest również ryzykowną aplikacją na urządzenia używane w Twojej firmie, ponieważ monitoruje i zarabia na wszystkich danych przepływających przez jego platformę.

Jeśli otrzymasz podejrzany plik, zostaw go w spokoju, nie otwieraj go. Zweryfikuj z drugą stroną, która przesłała plik innym kanałem, aby dowiedzieć się, jaka jest zawartość pliku. Nie ma znaczenia, jaki typ pliku (arkusz kalkulacyjny Excel, zdjęcie, wideo itp.).

Wskazówki dla użytkownika, który myśli, że jego telefon został zhakowany

Jeśli podejrzewasz, że Twój telefon został przejęty, Turner oferuje następujące wskazówki:

• skontaktuj się z zespołem ds. bezpieczeństwa IT w przedsiębiorstwie, aby poinformować go, że wszystkie hasła i tokeny MFA aplikacji mobilnych muszą zostać zresetowane;

• zrób spis wszystkich aplikacji zainstalowanych na urządzeniu;

• wykonaj reset fabryczny urządzenia;

• upewnij się, że wszystkie aktualizacje systemu operacyjnego są zainstalowane. Jeśli urządzenie nie jest w stanie zainstalować najnowszych aktualizacji, kup nowe urządzenie;

• zresetuj nazwę użytkownika i hasło związane z systemem operacyjnym (iCloud lub GMail) z innego urządzenia;

• zresetuj wszystkie hasła powiązane z identyfikatorami użytkowników aplikacji, które były na urządzeniu.

Co powinien zrobić dział IT, jeśli włamano się do telefonu pracownika?

Harold Li, wiceprezes ExpressVPN, powiedział: „Rozsądnie jest, aby działy IT zakładały, że jest to nieuniknione i działały odpowiednio. Środki łagodzące obejmują minimalizowanie poufnych danych na urządzeniach, zabezpieczanie kont za pomocą sprzętowego uwierzytelniania wieloskładnikowego, systemy SIEM monitorujące anomalne działanie, a także oczywiście kształcenie i szkolenie personelu. Zakładając najgorsze, działy IT powinny również mieć jasne plany odzyskiwania po awarii i ciągłości działania ”.

Ważne jest również wycofanie telefonu z eksploatacji i wyczyszczenie go przed oddaniem go dowolnemu pracownikowi. To często wymaga przywrócenia ustawień fabrycznych, powiedział Ray Walsh, ekspert ds. Cyberbezpieczeństwa w ProPrivacy.com.

Nikt nie jest bezpieczny przed atakiem cyberbezpieczeństwa

Ogólnie rzecz biorąc, przypadek Bezosa przekazuje wiadomość, którą wszyscy już powinni wiedzieć – nikt nie jest odporny na atak bezpieczeństwa.

Walsh powiedział: „Incydent z włamaniem do telefonu Jeffa Bezosa, podkreśla podatność urządzeń mobilnych na ataki i jest wskazówką, że każdy może potencjalnie zostać ofiarą bez względu na to, jakiego urządzenia używa i nawet jeśli myśli, że jest bezpieczny. Problem z tego rodzaju atakiem, polega na tym, że ofiara zostaje przyłapana na nieświadomości, ponieważ atakuje ją jeden z ich prawdziwych, znajomych kontaktów ”.

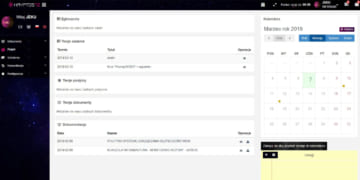

Zobacz program do RODO – Kryptos72, dedykowane narzędzie do zarządzania bezpieczeństwem informacji

Najnowsze komentarze